공통 안드로이드 앱의 난독화 - 파이어몽키로 작성한 네이티브 앱은 디컴파일할 수 없어 보안에 강력합니다.

2020.02.24 10:28

Q&A 게시판에 "안드로이드 난독화 관련 문의 드립니다." 질문의 답변 중 공유가 필요하다 생각해 공유합니다.

Q>

Delphi Rio 10.3.3 사용중입니다.

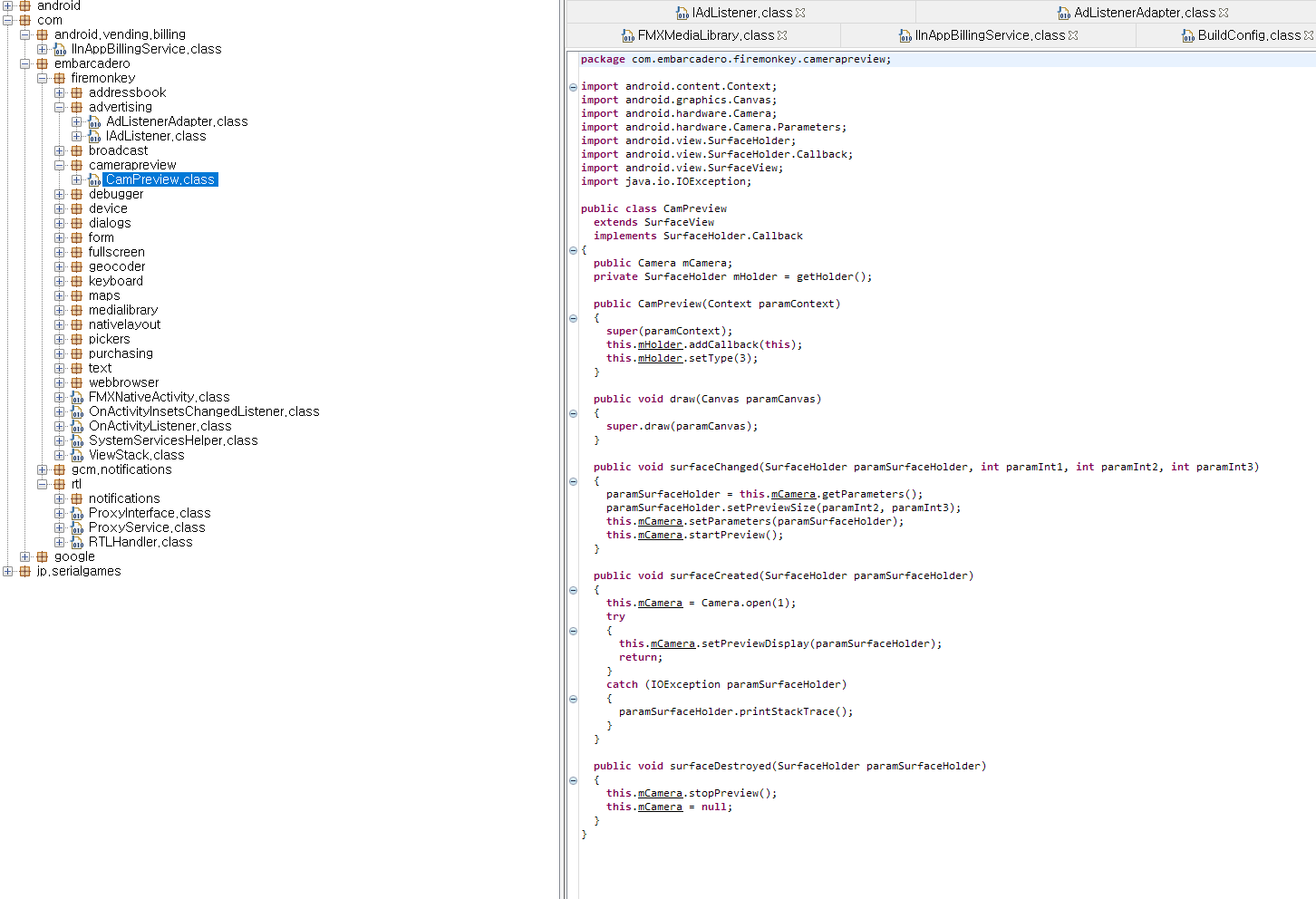

Delphi에서 만든 apk에서 classes.dex파일 디컴파일 시 아래 사진과 같이 embarcadero하위 소스들이 원문으로 보이는데

난독화 할 수 있는 방법이 있을까요?

A>

파이어몽키로 안드로이드 앱 개발은 네이티브로 진행됩니다.

즉, CPU에서 바로 실행되는 바이너리 기반의 결과물(*.o)을 생성합니다.

네이티브로 생성된 바이너리는 디컴파일이 불가능합니다.(소스코드 단위로으 디컴파일)

위에서 문의하신 classes.dex는 RAD 스튜디오에서 제공되는 파일로, 자바파일을 컴파일해 패키징한 파일입니다.

관련 자바파일은 RAD 스튜디오 설치 시 함께 제공됩니다. 즉, 이미 오픈된 소스파일입니다.

자바로 작성된 소스코드를 컴파일하면 자바 바이트 코드(*.class)가 생성합니다. 이 코드는 자바 VM에서 해석해 운용해야 하므로 대부분의 소스코드 구조와 정보가 담겨져 디컴파일에 매우 취약합니다. classes.dex 파일도 동일한 문제점을 갖습니다.

정리해보면,

파이어몽키로 개발한 소스코드는 네이티브로 컴파일되어 바이너리로 작성되어 디컴파일이 불가합니다.

classes.dex는 자바코드로 작성되어 디컴파일에 취약하지만, 라이브러리 개념의 공개된 소스코드입니다.

즉, 핵심적인 비지니스 로직은 디컴파일되지 않기 때문에 자바로 개발한 경우보다 보안에 매우 강력합니다.

만약, classes.dex에 대한 난독화가 필요하다면 시중의 난독화 솔루션을 검토해보시기 바랍니다.

(apk 난독화로 검색 시 Proguard, Dexguard와 같은 솔루션등이 있는것으로 보입니다. 저는 진행해 보지 않아 추천할 솔루션은 없습니다.)